Lösen Sie selbst die komplexesten Herausforderungen in der Automatisierung

Prozessorchestrierung für End-to-End-Automatisierungen

PDF-Leitfaden

Nutzung KI-gestützter Automatisierung in Ihren Prozessorchestrierungs-Workflows

In diesem Leitfaden erhalten Sie einen Überblick über die verschiedenen Arten der KI-gestützten Automatisierung. Sie erfahren, was Sie jeweils bei der Implementierung beachten müssen und wie Sie jede Variante in Ihrem Team und im Unternehmen am besten einsetzen.

Am 15. & 16. Mai 2024 findet in Berlin (wie auch online) die CamundaCon statt. Spannende Vorträge, u. a. von Commerzbank, 1&1, Deutsche Telekom, Deutsche Bahn, ING und Allianz, warten auf Sie.

Abonnieren Sie Inhalte von Camunda

Bleiben Sie stets auf dem Laufenden, wenn es um Prozessorchestrierung geht: Erhalten Sie die neuesten Updates zu Features, Whitepapers, Veranstaltungen, Top-Trends und vieles mehr von Camunda direkt in Ihren Posteingang.

Bericht

Stand der Prozessorchestrierung 2024

In der diesjährigen Studie geht es um die Änderungen im Vergleich zum Bericht 2023, um die größten Hindernisse für den digitalen Wandel sowie die Haupttreiber für Wachstum und Erfolg.

Universelle Kompetenz

Orchestrierung

Komplexe Prozessflüsse, die manuelle Aufgaben, Systeme und Geräte umfassen.

Automatisierung

Any process, anywhere.

Transformation

Ihr Unternehmen auf dem Weg in eine digitale Zukunft.

Orchestrierung über jeden Endpunkt hinweg

Verbinden Sie Camunda mit allen Prozessendpunkten, die Ihr Unternehmen für die Automatisierung benötigt.

Zusammenarbeit zwischen IT und Business

Die Standards BPMN & DMN ermöglichen es Teams, dieselbe Sprache zu sprechen und effektiv zusammenarbeiten.

Unvergleichliche Geschwindigkeit, Skalierbarkeit und Resilienz

Skalieren Sie den Durchsatz, um eine unbegrenzte Anzahl an Transaktionen bei konstant geringer Latenz auszuführen.

Offene Architektur

Einfache Integration mit den gängigsten technischen Architekturen und Frameworks.

Von Entwicklern für Entwickler

Offene APIs, die sich in nahezu alles integrieren lassen sowie eine aktive Community mit mehr als 100.000 Entwicklern.

Überwachung und Optimierung der Prozessleistung

Verwenden Sie Dashboards zum Prozesszustand gemeinsam, um Ihre End-to-End-Prozesse zu optimieren.

Design mit bereits vertrauten Tools

Worker

Ein Job Worker ist ein Service, der eine bestimmte Aufgabe in einem Prozess ausführen kann. Jedes Mal, wenn die Aufgabe ausgeführt werden muss, wird sie durch einen Job dargestellt.

Ein Job hat die folgenden Eigenschaften: Type, Custom headers, Key und Variable(n).

Programmieren Sie in der Sprache Ihrer Wahl. Zeebe stellt die Clients Java und Go bereit. Weitere Clients und SDKs finden Sie in unserer Dokumentation (engl.).

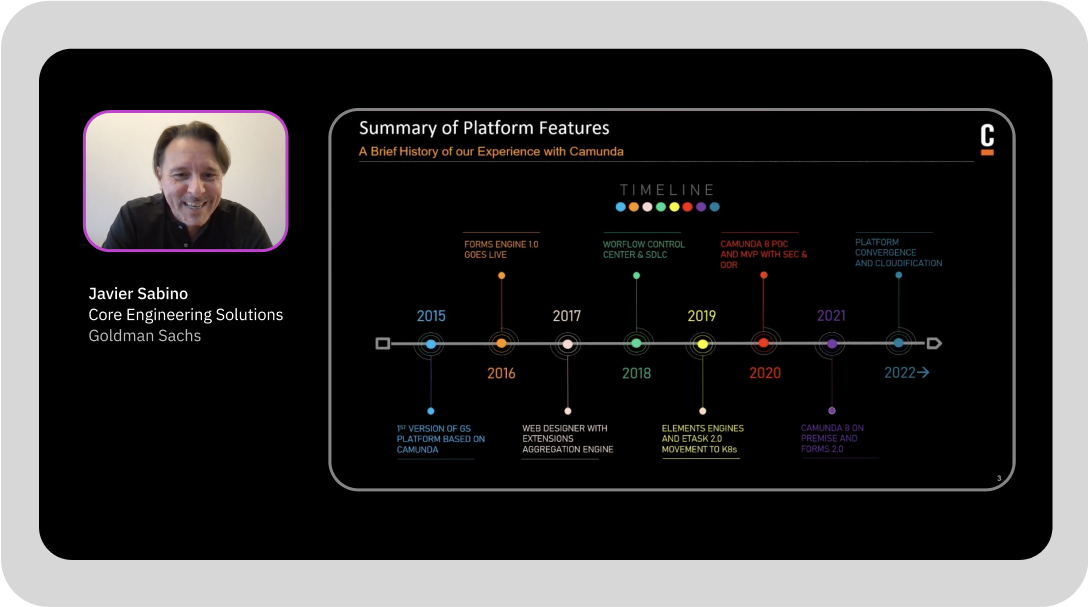

Goldman Sachs beseitigt Komplexität mit Camunda

[ Finden Sie heraus, wie ]